7 nawyków skutecznego zarządzania incydentami – zaczynaj z wizją końca

7 nawyków skutecznego zarządzania incydentami - zaczynaj z wizją końca

Wstęp

Drugi nawyk, który Covey wymienia w swoim opracowaniu, dotyczy posiadania wizji końca podejmowanych działań. By to zobrazować, zachęca do zrobienia ćwiczenia myślowego, mającego na celu wyobrażenie sobie siebie samego na własnym pogrzebie. Co chciałbyś usłyszeć o sobie od znajomych, współpracowników, szefa, rodziny, a w końcu najbliższych Ci osób? Na pierwszy rzut oka, przykład ten wydaje się dość przerażający. Po co za życia rozważać tego typu kwestie? Nie mniej jednak jest w tym głęboki sens. Jeśli coś robisz, pomyśl, jaki da Ci to wynik na końcu. Czy w ogóle warto było zaczynać? Na bazie kilku przykładów chciałbym przedstawić Ci, w jaki sposób podejście – zaczynaj z wizją końca, może pozytywne wpłynąć na zarządzanie incydentami cyberbezpieczeństwa?

System zarządzania wiedzą

Z pewnością temat na oddzielny wpis, z uwagi na jego ogromną wartość w procesie zarządzania incydentami cyberbezpieczeństwa. Tu tylko zasygnalizuję jeden element. Brak wiedzy na jakiś temat, nie ułatwia podjęciu decyzji. W zarządzaniu incydentami cyberbezpieczeństwa ciągle operujemy w obszarze niepewności. Jeśli na to nałożymy konieczność podejmowania decyzji w formie reakcji na incydent, to mamy gotowy przepis na sytuację wysoce stresującą. Sztuką jest, by redukować niepewność do takiego poziomu, który powoli nam na „w miarę” komfortowe podjęcie decyzji. W tej sprawie z pomocą przychodzą nam systemy zarządzania wiedzą. Starając się zastosować drugi nawyk, należy przy wyborze, a następnie projektowaniu, implementacji tego typu narzędzi, odpowiedzieć sobie na pytanie. O co tak naprawdę chcemy odpytać system? Czy zarządzając kolejnym incydentem, chcę wiedzieć jak obsługiwano podobny incydent w przeszłości, jakie podjęto kroki? Czy chcę mieć dostęp do ustrukturyzowanych „Lessons Learned”? Wiem, że może pytania te są tendencyjne, ale odpowiedzi na nie już nie są. Warto więc zadać sobie tego typu pytania przed wyborem narzędzia, które ma nas wspierać w procesie podejmowania decyzji.

Im wyższa jakość dostarczonych informacji, tym dokładniejsza i wyważona odpowiedź na zaistniały incydent.

Plany reakcji

W poprzednim wpisie 7 nawyków skutecznego działania w zarządzaniu incydentami cyberbezpieczeństwa – bądź proaktywny wymieniłem plany reakcji na incydent, jako element bycia proaktywnym. Obecnie chciałbym skupić Waszą uwagę na świadomym określeniu „wizji/celu” takiego planu. Myślę, że warto zadać sobie kilka pytań, a w szczególności jedno najważniejsze, które brzmi: „Po co w ogóle tworzymy plany reakcji?” Czy to kolejny dokument z serii tzw. „pułkowników” – no wiecie, napisany i odstawiony na półkę, czy raczej ma czemuś służyć? Uważam więc, że tak zadane pytanie i szczera odpowiedź na nie ukierunkuje dalsze działania. Chciałbym podkreślić w tym miejscu, że nie ważne jest, jaką masz odpowiedź, każda z nich jest poprawna. Tu z pomocą przychodzi nam zarządzanie ryzykiem. Jeśli z naszego punktu widzenia najważniejsze jest bycie zgodnym z regulacjami, co niekoniecznie znaczy posiadanie solidnych zdolności w zakresie zarządzania incydentami cyberbezpieczeństwa i akceptujemy ryzyko, że mamy tzw. „paper security”, niech tak będzie. Jeśli z kolei mamy świadomość faktu, że nasz biznes eksponowany jest na cyber zagrożenia a każdy poważny atak może zakończyć się dla nas przykrymi konsekwencjami w postaci np. bardzo wysokich kar lub nawet zamknięciem naszej działalności, to z pewnością dużą wagę przyłożymy do tego, by nasze plany reakcji były skuteczne. Pamiętaj jednak, że działania, które podejmujemy podlegają wielu ograniczeniom, funkcjonujemy w otoczeniu różnego poziomu ryzyka, mamy inne cele do spełnienia.

System rejestracji incydentów

Podobne pytania należy zadać sobie w zakresie wyboru oraz konfiguracji systemu rejestracji incydentów. Co na końcu chcemy osiągnąć? Czy wystarczy nam przysłowiowy Excel, czy jednak potrzebujemy platformy do współpracy, wymiany myśli, wiedzy, w którym to możemy zaplanować przepływy informacji? W mojej ocenie i z pewnością nie jest to nic odkrywczego, na końcu powinniśmy osiągnąć w pełni sprawne narzędzie, które będzie wspierało system decyzyjny. Kilka słów o tym znajdziecie w poniższym wpisie coś o systemie informacyjnym. Dla mnie właśnie obsługa incydentów to przede wszystkim:

- ciągłe zasilanie w informacje, budowanie świadomości tzw. operacyjnej.

- podejmowanie decyzji na różnych szczeblach organizacji.

Im wyższa jakość dostarczonych informacji, tym dokładniejsza i wyważona odpowiedź na zaistniały incydent.

Plan komunikacji

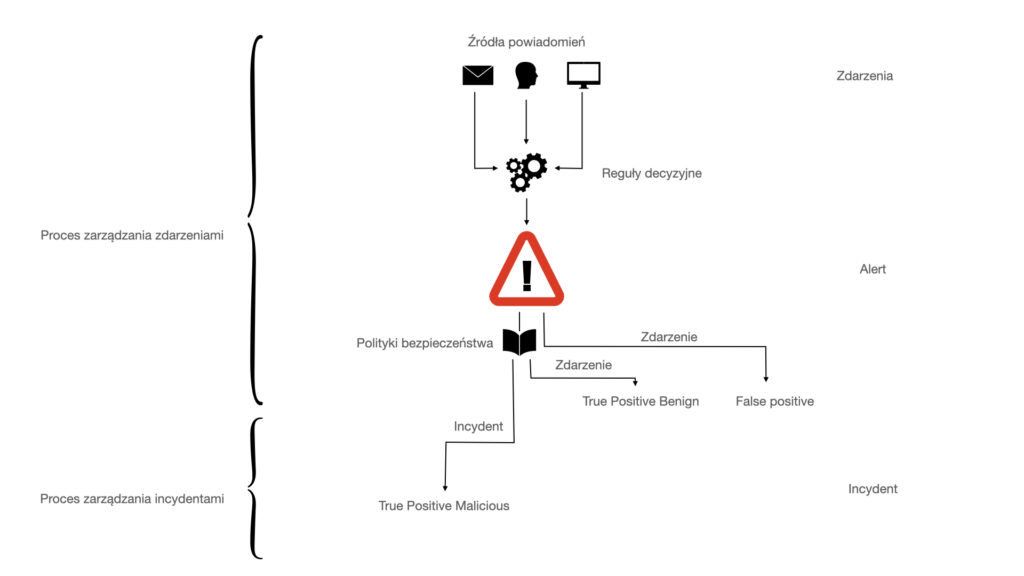

Wydzieliłem to jako odrębny element, gdyż w mojej ocenie plan komunikacji jest jednym z kluczowych elementów zdolności organizacji w zakresie zarządzania incydentami cyberbezpieczeństwa. Tylko znów pojawia się pytanie co rozumiemy poprzez plan komunikacji. Co chcemy osiągnąć na końcu? Czy to tylko i wyłącznie lista kontaktowa na wypadek wystąpienia incydentu cyberbezpieczeństwa, mówiąca o tym, kiedy zadzwonić do CISO, a kiedy do Prezesa, no i w którym momencie powiadomić regulatora? Tu z kolei zaczynają piętrzyć się kolejne pytania. Czy komunikować o wszystkim, czy może tylko o wybranych zdarzeniach? A jeśli o wybranych, to o których? Istotnym jest tutaj posługiwanie się wspólnym słownikiem definicji i pojęć, by nie dochodziło do nieporozumień. Jeśli nie mieliście jeszcze okazji zapoznać się z tymi zagadnieniami, odsyłam Was do tego wpisu „Zdarzenie, alert, incydent”.

Ostatnio natknąłem się na bardzo ciekawy webinar, w którym poruszana była kwestia projektowania komunikacji.

Myślę, że można dojść do bardzo interesujących wniosków, np. do takiego, że de facto wszystko praktycznie co tworzymy jest formą komunikacji. Uważam więc, że projektując procesy zarządzania incydentami cyberbezpieczeństwa, należy uwzględniać element komunikacji na każdym etapie i w każdym szczególe. Żeby to osiągnąć, musimy zaczynać z wizją końca.

Podsumowanie

Uważam, że podejście – zaczynaj z wizją końca, jest bardzo ciekawym i dającym wiele korzyści. Wiedząc, co chcemy osiągnąć na końcu, przede wszystkim nie błądzimy, nie marnujemy energii na zbędne czynności w myśl zasady – robić, żeby robić. Jeśli podobał Ci się wpis, zostaw komentarz pod wpisem, podziel się swoją opinią lub napisz do mnie na adres marcin.sikorski@ctrust.me

7 nawyków skutecznego zarządzania incydentami – zaczynaj z wizją końca Read More »