Zdarzenie, Alert, Incydent

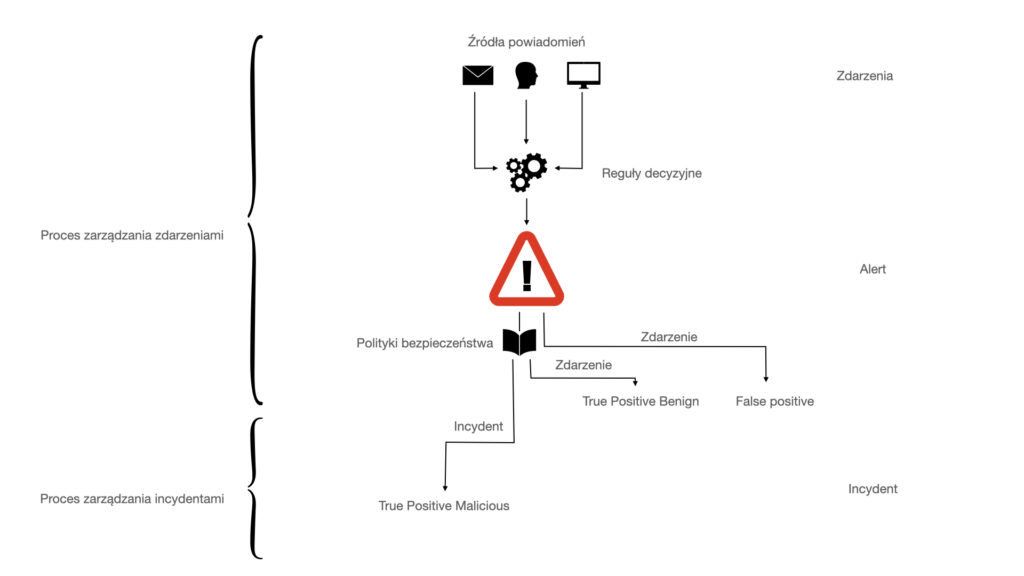

W poprzednim wpisie, dotyczącym systemu informacyjnego, przywołałem podstawowe definicje, jak: zdarzenie, alert oraz incydent. W mojej ocenie zdefiniowanie tych pojęć winno być jednym z pierwszych kroków organizacji na drodze ku budowie trwałych zdolności w obszarze obsługi incydentów cyberbezpieczeństwa. Ważne jest, byśmy wszyscy mówili, a przede wszystkim rozumieli w ten sam sposób słownictwo, którym się posługujemy. Dzięki temu możemy zaoszczędzić sporo czasu, pieniędzy, jak również nerwów. Więc jak to jest w praktyce?

Zdarzenie

Jak już wspomniałem, Zdarzeniem jest wszystko to, co możemy zaobserwować w systemie. Znając życie, ktoś zapyta, a czym właściwie jest ten system lub o którym systemie mówimy? Powiedziałbym, że w zakresie czysto technicznym, gdzie wykorzystujemy techniki komputerowe, zdarzeniem jest każda zaobserwowana zmiana w systemie teleinformatycznym, zarejestrowana w postaci logu, jak np. logowanie użytkownika do systemu, zapytanie kierowane do serwera, zmiana uprawnień w systemie, zdarzenia zarejestrowane przez urządzenia sieciowe itp.

Alert

Co w przypadku Alertu? W wyniku określenia pewnych reguł detekcji dochodzimy do sytuacji, gdzie jedno lub więcej zdarzeń spełnia pewne, z góry ustalone warunki, które mogą wskazywać na fakt wystąpienia incydentu cyberbezpieczeństwa. Oczywiście na tym etapie nie możemy często jednoznacznie stwierdzić czy mamy do czynienia z incydentem, czy nie. Tu mówimy zdecydowanie o Alercie. Jak już pisałem, alert jest wynikiem „filtrowania” zdarzeń na podstawie reguł detekcji. Reguły detekcji pozwalają zespołom odpowiedzialnym za cyberbezpieczeństwo skupić swoją uwagę na zdarzeniach potencjalnie groźnych dla bezpieczeństwa przetwarzanych informacji. Wynikiem analizy alertu powinno być więc stwierdzenie czy: zaobserwowano i potwierdzono niebezpieczne zdarzenie w systemie (True Positive) czy jednak takiego zdarzenia w ogóle nie było, mimo że został wygenerowany Alert (False positive).

TP Benign vs TP Malicious

Spotkałem się również z dodatkowym podziałem alertu True positive na: True Positive Benign — zdarzenie poprawnie zidentyfikowane, jednak nieposiadające znamion incydentu cyberbezpieczeństwa jak na przykład wykrycie pentestów w organizacji oraz True Positive Malicious — gdzie definitywnie mamy do czynienia z incydentem cyberbezpieczeństwa. Tu jeszcze mała dygresja, o której należy wspomnieć. Zespoły odpowiedzialne za cyberbezpieczeństwo lub szerzej za bezpieczeństwo informacji powinny reagować na sygnały docierające do nich poprzez każdy kanał komunikacji tzn.: czy to bezpośrednio z systemów teleinformatycznych, ale również w postaci wiadomości e-mail, informacji telefonicznej od użytkowników, partnerów biznesowych. Jak zapewne wiecie, jedną z najskuteczniejszych metod detekcji jest świadomy użytkownik, który jest w stanie zaobserwować potencjalnie niebezpieczne zdarzenie, jak np. otrzymanie wiadomości e-mail będącej elementem ataku phishingowego.

Wynikiem analizy alertu powinno być więc stwierdzenie czy: zaobserwowano i potwierdzono niebezpieczne zdarzenie w systemie (True positive) czy jednak takiego zdarzenia w ogóle nie było, mimo że został wygenerowany Alert (False positive).

Incydent

Ok. Wystarczy już o alertach. Pozostało nam przedyskutować temat incydentu cyberbezpieczeństwa. Incydentem jest każde zdarzenie, którego skutkiem wystąpienia jest zagrożenie dla poufności, integralności czy dostępności przetwarzanych informacji. Pojawia się kolejne pytanie. Jak mimo wszystko rozróżnić czy rzeczywiście doszło do takiego zagrożenia, czy też nie? Uważam, że z pomocą mogą nam przyjść polityki bezpieczeństwa. Celem ich jest określenie w jasny i przejrzysty sposób: jakie zachowanie jest dozwolone w systemie, a jakie nie jest, przed jakimi zagrożeniami chcemy się chronić np. wynikającymi z analizy ryzyka wystąpienia danego typu incydentu cyberbezpieczeństwa.

Podsumowanie

To byłoby na tyle. Na zakończenie chciałbym jeszcze podkreślić, że zarządzanie zdarzeniami, alertami winno odbywać się w ramach oddzielnego procesu niż zarządzanie incydentami, chociażby z uwagi na fakt, że mamy do spełnienia inne cele. Dla przykładu w ramach zarządzania zdarzeniami nie uruchamiamy całej machiny związanej z szeroko rozumianą komunikacją, co ma miejsce w przypadku potwierdzonego wystąpienia incydentu cyberbezpieczeństwa. Myślę, że o tym podyskutujemy w kolejnym wpisie.